[Bugbounty Study] #Facebook

해당 취약점은 얼마의 바운티를 받은지 알 수 없었다.

medium.com/@amineaboud/story-of-a-weird-vulnerability-i-found-on-facebook-fc0875eb5125

Story of a weird vulnerability I found on Facebook

Bug Bounty: Leak of internal Facebook documents

medium.com

몇몇 서브도메인을 보는 중, "legal need" 에 사용된 흥미로운 서브도메인을 발견하였다.

("legal need" 에 사용된 서버는 일반적으로 중요한 데이터를 포함한다.)

https://legal.tapprd.thefacebook.com/

따라서, 구글링을 통해 해당 url을 포함한 엔드포인트를 찾아 버그바운티를 시작하였다.

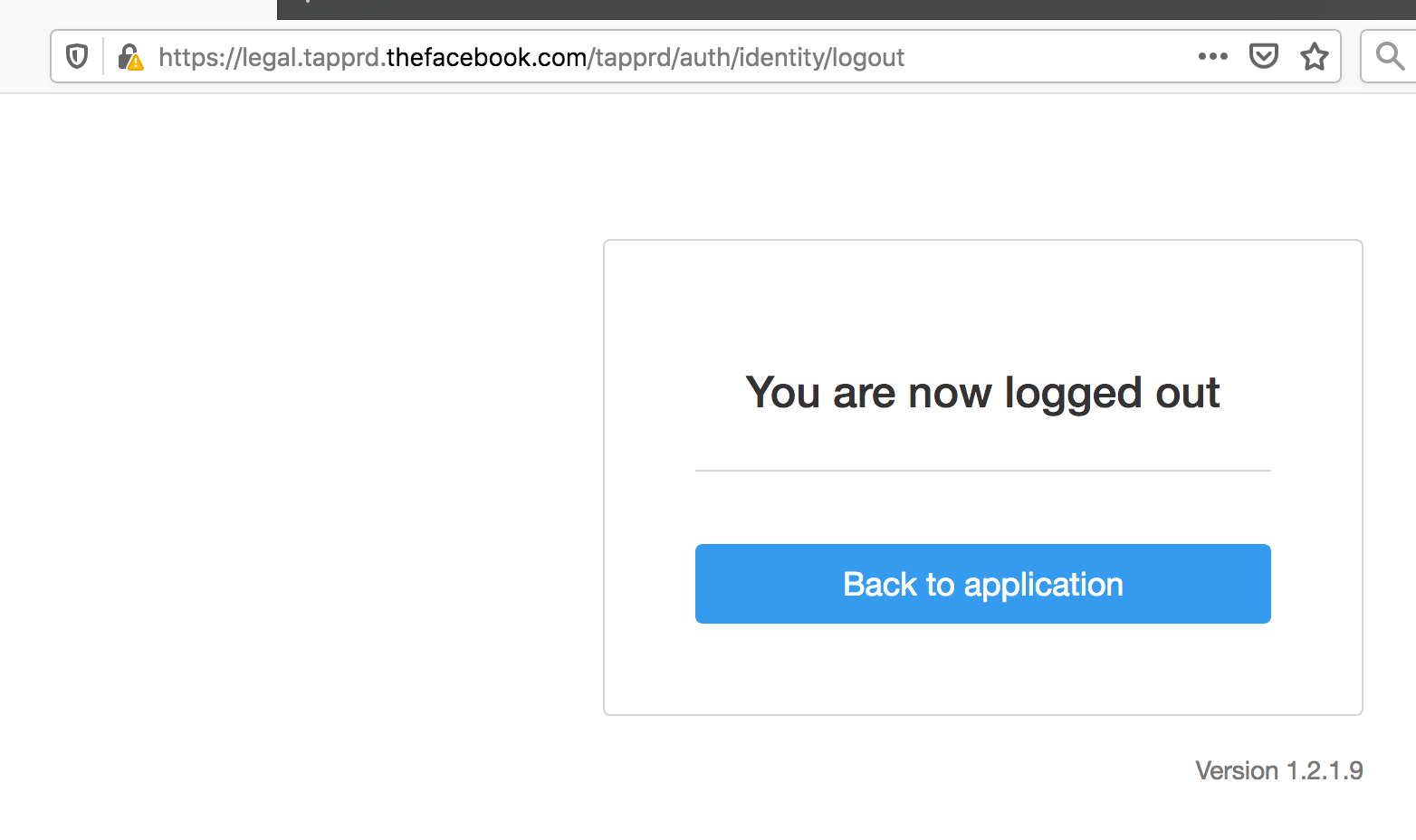

https://legal.tapprd.thefacebook.com/tapprd/auth/identity/logout

디렉토리를 살펴보는 중,

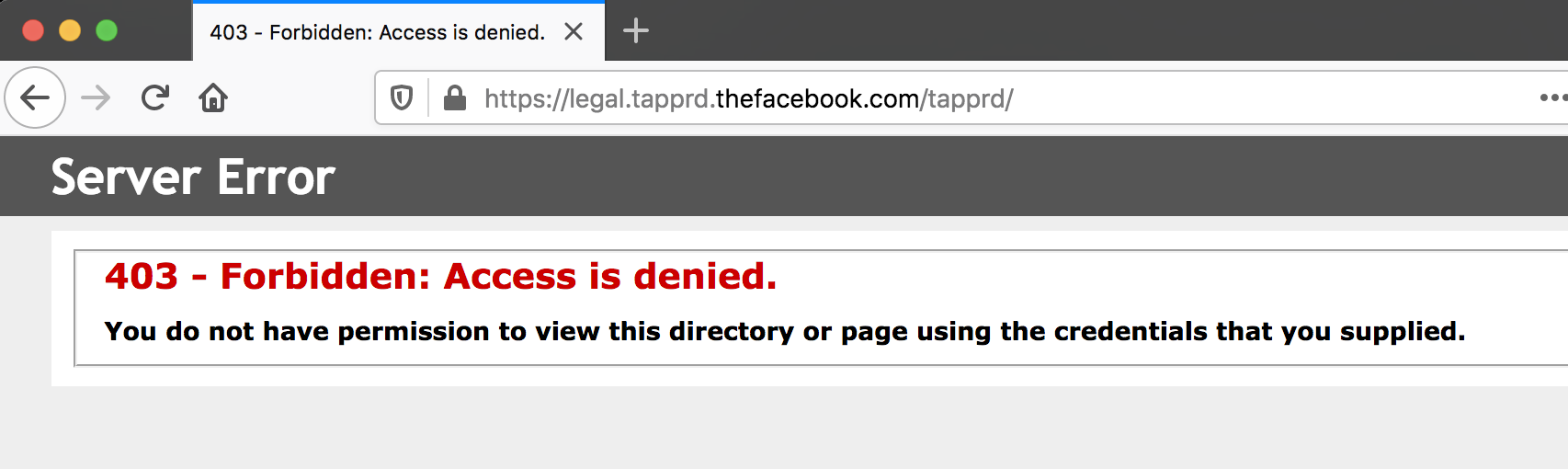

일부 특정 디렉토리를 요청하면 서버의 응답이 몇 초 지연된 후에 403 에러가 발생하는 것을 알게 되었다.

http://legal.tapprd.thefacebook.com/tapprd/ 로 200개의 HTTP Request를 전송하여 서버의 반응을 확인하였다.

Burp Suite의 Intruder를 사용하여 요청하였다.

[Burp Suite Intruder Option]

- Number of threats: 6

- Number of retries on network failure: 4

- Pause before retry (milliseconds): 3000

[Burp Suite Intruder 참고] https://itinformation.tistory.com/47

그 결과,

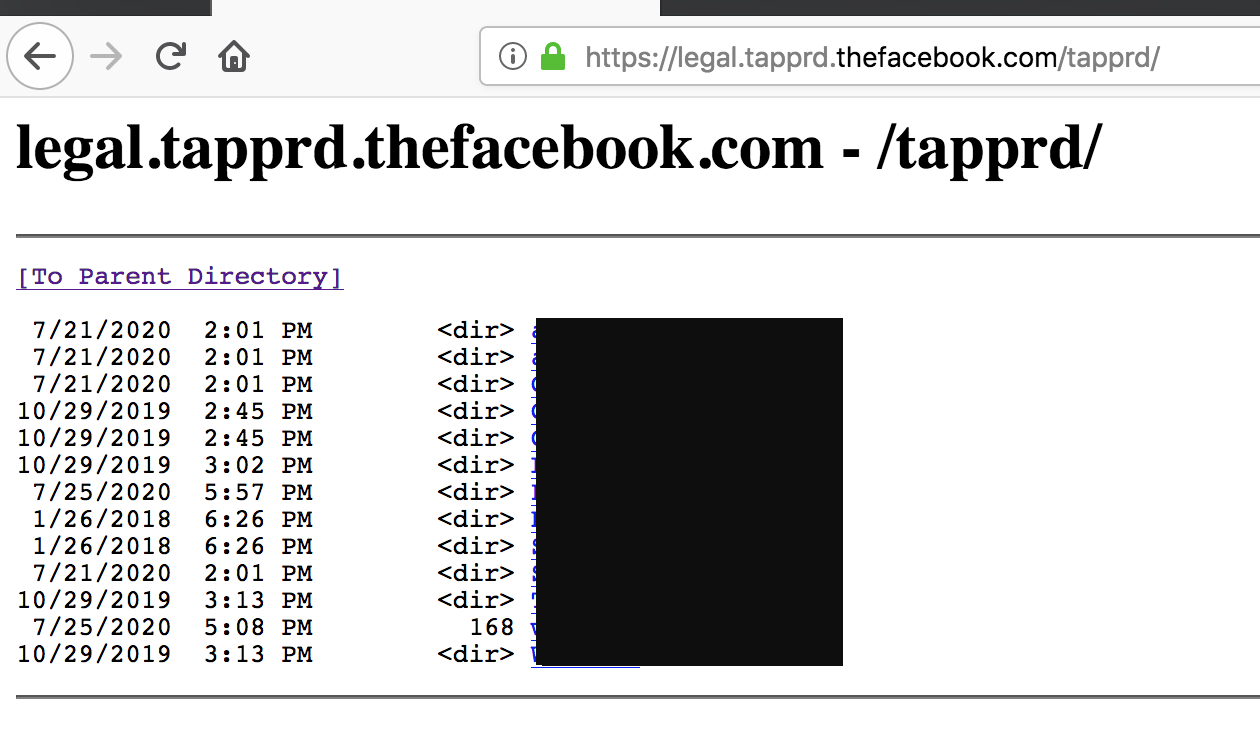

/tapprd/로 여러 개의 동시 HTTP 요청을 전송함으로써 403 permission denied error를 우회할 수 있었고,

전체 디렉토리 리스트를 얻을 수 있었다.

몇 가지의 실험을 더 진행한 후 내린 결론은,

특정 디렉토리에 동시에 HTTP 요청을 보내면 서버가 내용을 유출할 수 있다는 것이다.

Burp를 이용하여 HTTP 요청을 보내는 동시에 Firefox에서 http://legal.tapprd.thefacebook.com/tapprd/ 페이지를 열었다. 그랬더니 403 에러는 없이 디렉토리 리스트를 얻었다.

Firefox를 통해 폴더를 탐색하기 시작하였고,

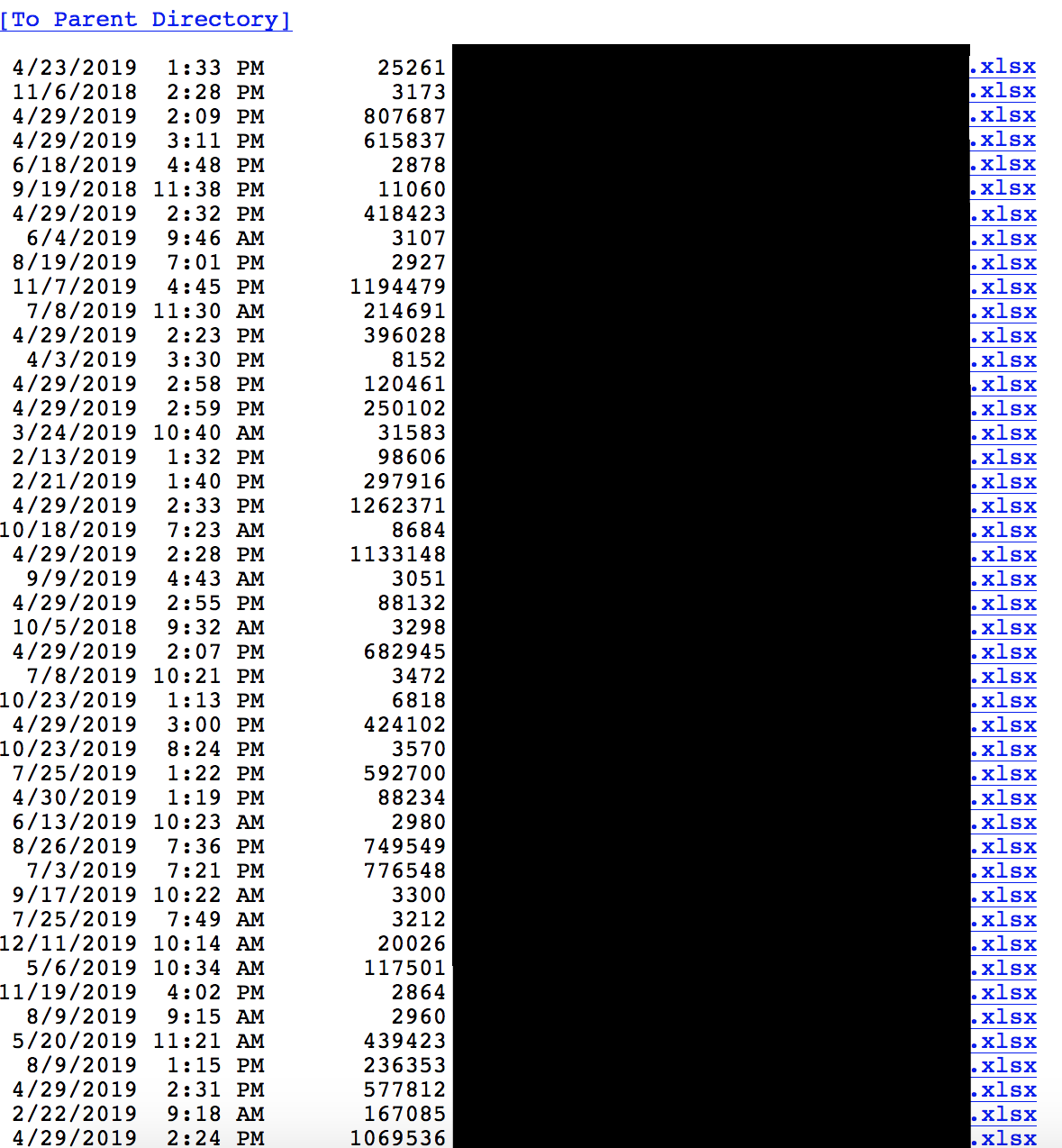

몇 가지 이상한 XLSX 파일이 있는 업로드 디렉토리를 발견하였다.

클릭하여 몇몇 샘플을 확인하였는데..,

이 문서들은 Facebook 법무팀에 의해 업로드되었고, 많은 내부 기밀 업무와 개인 정보가 포함되어 있었다.

따라서, 조사를 중단하고 POC 비디오를 준비하여, 상세한 취약점 보고서를 페이스북에 제보하였다.

※ 버그 바운티 프로그램의 공개 정책을 항상 주의 깊게 준수하여야 한다.