-

[Bugbounty Study] #iCloud _ Stored XSSStudy/Bugbounty Study 2021. 2. 23. 00:26

# icloud.com Stored XSS _ \$5000

vbharad.medium.com/stored-xss-in-icloud-com-5000-998b8c4b2075

Stored XSS in icloud.com — $5000

Hello Guys hope you all are doing well, fine and healthy during this hard time.

vbharad.medium.com

원작자는 icloud.com을 타겟으로 정한 후,

CSRF, IDOR, Logic Bugs 등의 취약점을 찾기 위해 노력하다 XSS를 찾기로 결정하였다.

값을 삽입할 수 있는 다양한 곳에 페이로드를 삽입하면서 입력한 페이로드가 응답에 반영되는 페이지를 찾기 위해 많은 시도를 하였고, 결국 페이로드가 반영되는 endpoint를 발견하였다.

[ XSS 재현 방법 ]

1. https://www.icloud.com/pages 또는 https://www.icloud.com/keynotes 페이지에 접속

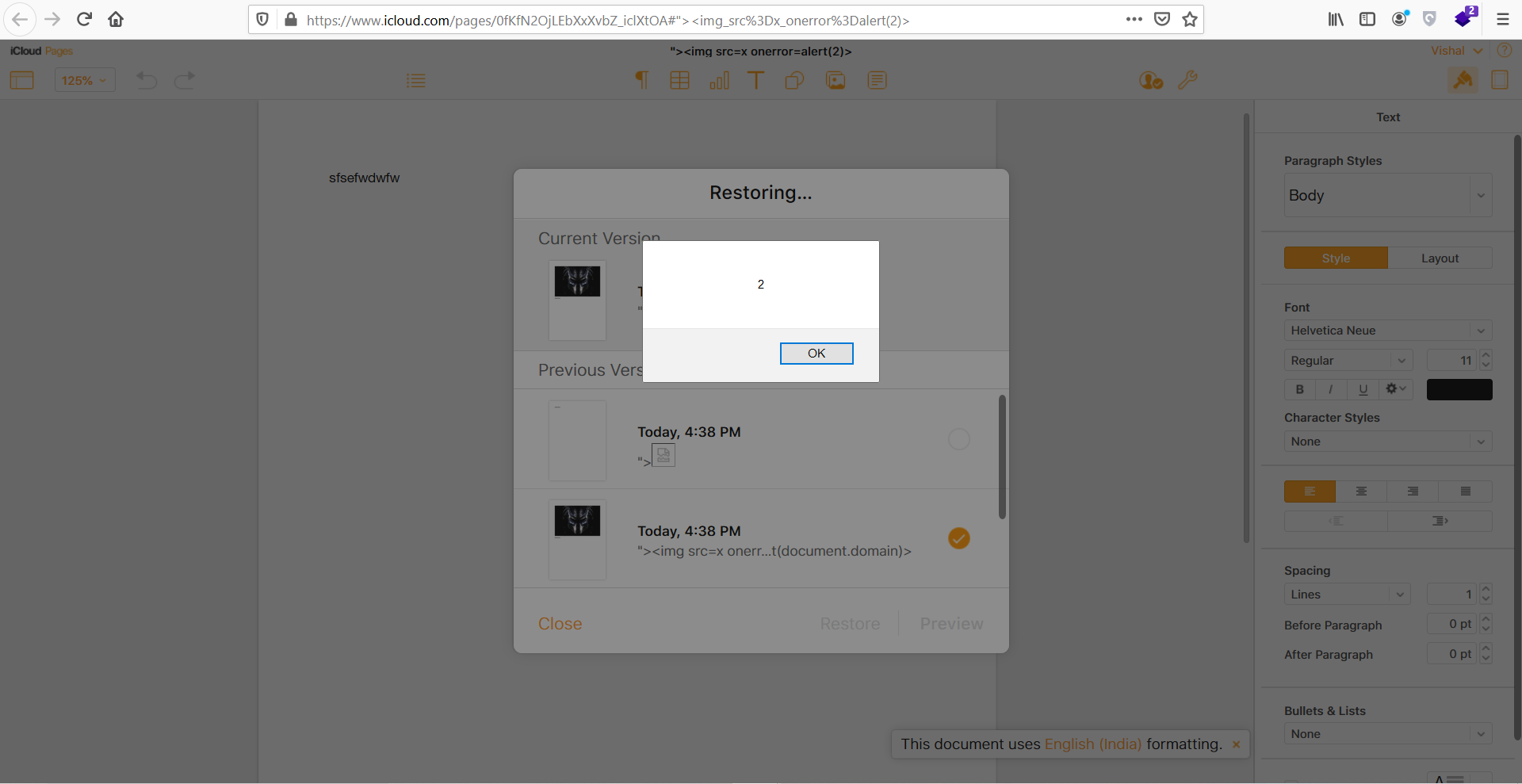

2. '“><img src=x onerror=alert(0)>'이름의 Pages 또는 Keynote 생성

3. 생성한 Pages 또는 Keynote를 다른 이(공동 작업자)에게 전송

4. 전송 받은 다른 이의 계정으로 pages에 접근하여 내용 수정 및 저장

5. 다시 pages로 이동 후 'Setting > Browse All Versions'로 이동

6. Browse All Version 클릭

Pages나 Keynote의 내용을 수정하면, Browse All Version에서 수정하기 전의 버전을 확인할 수 있다.

이때, Previouse Version에서 img 태그가 필터링되어 있지 않아 XSS가 발생하는 것 같다.[PoC]

'Study > Bugbounty Study' 카테고리의 다른 글

[Bugbounty Study] #Account Takeover (0) 2021.03.06 [Bugbounty Study] #OTP Bypass Account Takeover (0) 2021.02.08 [Bugbounty Study] #Vimeo _ SSRF (0) 2021.01.27 [Bugbounty Study] #GitHub _ Account Takeover (0) 2021.01.20 [Bugbounty Study] #Cross Domain Referrer Leakage (0) 2021.01.13 댓글